Установка xrdp на CentOS 7

May. 10th, 2018 08:25 pm

развернуть

В этой статье мы рассмотрим установку xrdp на CentOS 7.

Для пущего интереса, давайте мы это рассмотрим с такой точки зрения: вы поставили CentOS в его минимальном варианте установки (minimal install), без компонентов рабочего стола и прочих утилит и вам понадобилось этот самый рабочий стол завести, и предоставить к нему доступ по rdp. Поэтому мы рассмотрим весь процесс самого начала.

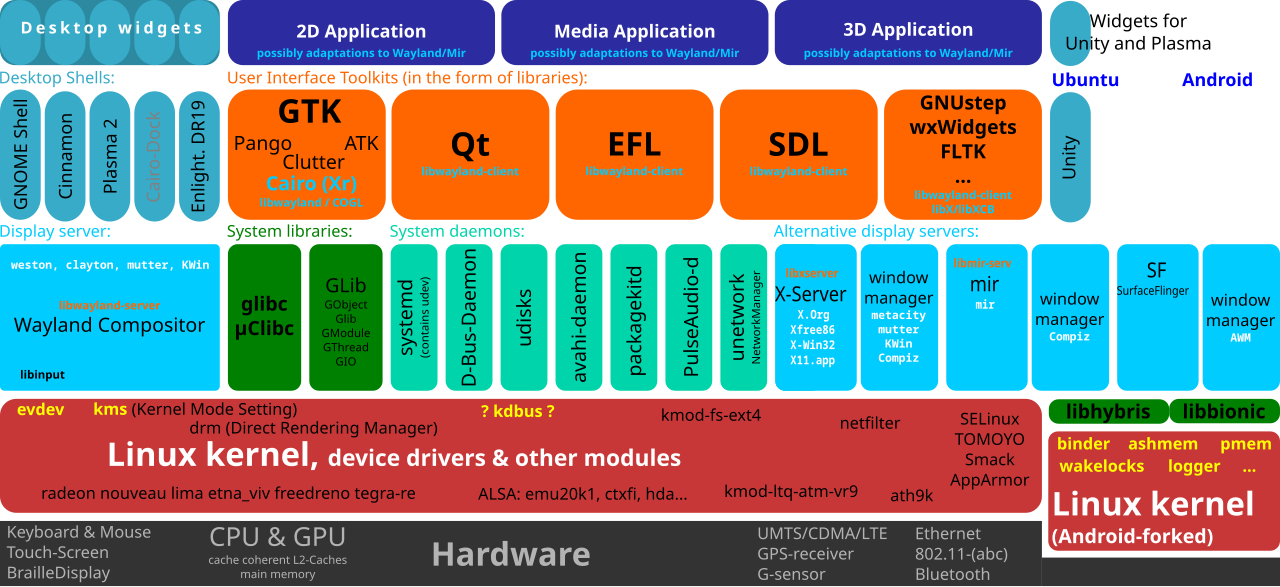

GNOME

А сначала нам нужно установить компоненты рабочего стола — а именно GNOME. Сделать это можно следующим образом.

Получим список групп доступного для установки программного обеспечения

yum grouplist

или так

yum groups list

Среди текста вывода команд мы увидим строку «GNOME Desktop»

Она то нам и нужна.

Запустить установку мы можем одной из следующих команд

yum groupinstall "GNOME Desktop"

или

yum groups install "GNOME Desktop"

Это что касается рабочей станции. Если же вы устанавливаете GNOME на систему, выполняющую серверные функции, то лучше воспользоваться одной из следующих команд

yum groupinstall "Server with GUI"

или

yum groups install "Server with GUI"

После этого нам нужно указать, чтобы по умолчанию система загружалась в графический режим.

systemctl set-default graphical.target

Для того, чтобы активировать его без перезагрузки

systemctl start graphical.target

xrdp

Теперь перейдем к xrdp.

Сначала добавим нужный нам репозиторий. А понадобится нам EPEL — Extra Packages for Enterprise Linux. Найти ссылку на его текущую версию мы можем, заглянув по адресу http://download.fedoraproject.org/pub/epel.

В моем случае команды будут выглядеть следующим образом

wget http://download.fedoraproject.org/pub/epel/7/x86_64/e/epel-release-7-6.noarch.rpm rpm -ivh epel-release-7-6.noarch.rpm

Еще одним вариантом, и соответственно, с тем же результатом, будет следующая команда, которая представляет из себя объединение двух предыдущих строк

rpm -ivh http://download.fedoraproject.org/pub/epel/7/x86_64/e/epel-release-7-6.noarch.rpm

Теперь, если мы введем команду

yum repolist

в списке вывода мы должны увидеть нечто подобное

epel/x86_64 Extra Packages for Enterprise Linux 7 - x86_64 10,042

Далее нам нужно установить xrdp.

yum install xrdp

Если после этого мы попытаемся запустить xrdp, то это у нас скорее всего не получится, а в логах (команда journalctl -xe) мы увидим сообщения «Failed at step EXEC spawning /usr/sbin/xrdp-sesman: Permission denied» и «Failed at step EXEC spawning /usr/sbin/xrdp: Permission denied».

Чтобы все-таки их запустить, нам нужно изменить контекст безопасности SELinux для этих двух файлов.

chcon -t bin_t /usr/sbin/xrdp chcon -t bin_t /usr/sbin/xrdp-sesman

Запустить xrdp можно командой

systemctl start xrdp

а проверить, запустился ли он

systemctl status xrdp

Чтобы xrdp запускался каждый раз при старте системы

systemctl enable xrdp

Для подтверждения того, что он ожидает подключений на полагающемся ему порту 3389 можно ввести следующую команду

netstat -antup | grep xrdp

Firewall

Если на вашей системе активен межсетевой экран, потребуется разрешить прохождение трафика на порт 3389. Сделать это можно следующими командами

firewall-cmd --permanent --zone=public --add-port=3389/tcp firewall-cmd --reload

Теперь можно попробовать подключиться к системе при помощи rdp-клиента, например, Microsoft Remote Desktop Connection.

https://sergeyvasin.net/2016/05/13/xrdp-centos/

установка сервера терминалов XRDP на Debian 9.